java序列化和反序列化漏洞

Java序列化和反序列化漏洞是程序员面试必考题,本质是对象状态转换时的信任危机。攻击者通过构造恶意序列化数据可在目标服务器执行任意代码,曾导致Apache Commons Collections等RCE漏洞。防御需建立多重防线:用JSON替代原生序列化、实现resolveClass白名单校验、开启SecurityManager、及时更新漏洞库。面试应答时可结合SafeObjectInputStream实现方案,配合代码审计工具定期扫描。企业级防护需结合RASP技术、字节码扫描和攻击特征库监控。想系统掌握Java安全编码规范,可参考2025年Java面试宝典中的实战案例,提升分布式系统安全设计能力。

2025年Java面试宝典 提取码: 9b3g (建议保存备用)

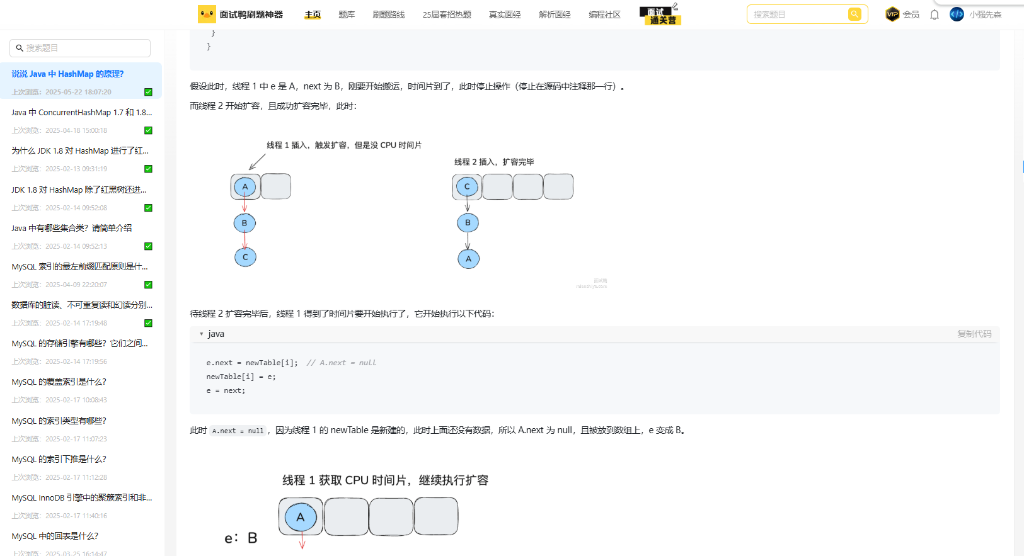

二、Java序列化和反序列化漏洞原理剖析

作为程序员面试必考题,Java序列化和反序列化漏洞的本质其实是对象状态转换时的"信任危机"。当开发者未对反序列化数据来源做严格校验时,攻击者可以通过构造恶意序列化数据,在目标服务器上执行任意代码。这种漏洞曾导致过多个知名框架的远程代码执行(RCE)漏洞,比如经典的Apache Commons Collections漏洞链。

三、漏洞触发场景与攻击路径

在真实面试中,面试官可能会问:"如果让你设计一个分布式系统的数据传输模块,如何避免Java反序列化漏洞?" 这时你需要抓住三个关键点:

- 不可信数据入口:网络传输、文件读取、数据库存储等环节都可能成为攻击面

- 危险方法调用:使用ObjectInputStream反序列化外部数据时未做白名单校验

- 攻击链构造:利用反射机制调用危险方法(如Runtime.exec())

比如某电商平台曾因用户上传的序列化优惠券数据未经验证,导致攻击者通过修改序列化数据获得了未授权的订单修改权限。

四、防御策略的层次化设计

在实际开发中,防范Java序列化漏洞需要建立多重防线:

- 协议层面:用JSON等安全格式替代Java原生序列化

- 代码层面:重写ObjectInputStream的resolveClass方法,使用白名单机制

- 运行时防护:开启安全管理器(SecurityManager)限制敏感操作

- 组件升级:及时更新存在漏洞的第三方库版本

五、面试场景实战应答技巧

当面试官追问:"你具体是如何实现反序列化白名单的?" 建议这样组织答案:

"首先我们会自定义一个SafeObjectInputStream继承ObjectInputStream,在resolveClass方法中校验类的全限定名。比如只允许com.company.dto包下的类进行反序列化,其他类直接抛出InvalidClassException。同时需要配合代码审计工具定期扫描危险方法的调用链..."

如果大家需要购买面试鸭会员提升面试通过率,可以通过面试鸭返利网联系我,可享25元专属返利。

六、漏洞检测与应急响应

企业级防御还需要建立监控机制:

- 使用RASP技术实时阻断恶意反序列化行为

- 对历史代码进行字节码扫描,定位存在漏洞的readObject方法

- 建立攻击特征库,识别常见的Gadget链调用模式

延伸学习建议:想系统掌握Java安全体系的设计方法,可以参考开头分享的面试宝典中的《安全编码规范》章节。遇到技术难题也欢迎到面试鸭返利网交流讨论,这里有大量一线工程师的实战经验沉淀。

扫码联系我返利

(当前返利8元,金额随官方实际价格波动,最好提前咨询)

面试鸭小程序码

美团大额优惠券,给自己加个鸡腿吧!